FastAPI – czyli jak napisać proste REST API w Pythonie? – część 1

REST API w Pythonie? Nic prostszego. Zacznij z nami już dziś swoją przygodę z FastAPI!

Autor:

Autor:Analiza strategiczna w obszarze technologii IT powinna zawierać cele i strategię ogólną przedsiębiorstwa, wyrażone w odpowiedziach na następujące pytania[1]:

Po określeniu przewidywanej / pożądanej sytuacji na rynku, konieczne jest określenie potrzeb technologicznych (w tym w obszarze IT), czemu powinien służyć audyt technologiczny przedsiębiorstwa. Generalnie audyt służy ocenie, przeprowadzanej przez kompetentny i niezależny zespół audytujący, czy podmiot poddany ocenie spełnia określone wzorce i standardy, wyrażone w skodyfikowanych wcześniej wymaganiach. Audyt technologiczny powinien obejmować[2]:

Przedmiotem audytu potencjału technologicznego powinny być pojedyncze technologie IT jak i grupy powiązanych technologii IT. Ocenie podlegać powinien aktualny stopień wykorzystania możliwości posiadanych technologii IT (w tym m.in. urządzenia technologiczne, serwerownie, zewnętrzne usługi IT), z koncentracją na tych technologiach IT, które w bezpośredni sposób wpływają na poziom konkurencyjności istniejących produktów, w tym na jakość, koszty, czas wykonania, zużycie energii, materiałów, zanieczyszczenie środowiska, itp. Zwykle możliwości technologii IT, którymi dysponuje przedsiębiorstwo, nie są w pełni wykorzystane. Stwierdzoną lukę można ograniczyć poprzez różnorakie działania usprawniające, w tym poprawę wykorzystania technologii IT (dzięki zmianom organizacyjnym) lub jej modernizację (co wymaga nakładów).

Ocena potencjału technologicznego IT przedsiębiorstwa wiąże się również z określeniem, w jakim stopniu opanowało ono umiejętność wykorzystania technologii IT. Wyraża się ją pozycją konkurencyjną podmiotu, która może być:

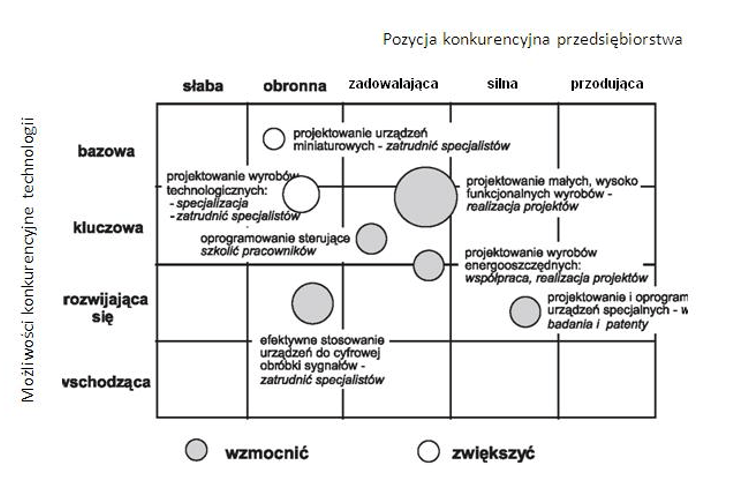

W analizie i ocenie potencjału technologicznego pomocne mogą być tzw. metody portfelowe. Polegają one na analizie zbioru (portfela, zestawu) technologii IT, wykorzystywanych bądź wymaganych do wytwarzania określonych produktów. Jedną z wiodących metod portfelowej analizy technologii jest model A.D. Little (Rys. 1.). Poszczególne technologie IT są w nim przedstawiane w formie kół, rozmieszczonych w macierzy, w położeniu odpowiadającym ocenie technologii na skalach:

Trzecim kryterium jest wielkość zasobów zaangażowanych w daną technologię IT, symbolizowana przez wielkość średnicy koła. W przykładzie, prezentowanym na Rys. 1, portfel technologii IT (a więc i pozycja konkurencyjna firmy w dziedzinie technologii) może być określony jako pozytywny. Świadczy o tym korzystna pozycja w technologiach kluczowych. Niepokoić może niewielkie zaangażowanie w technologie przyszłościowe. Hipotetyczne decyzje, pokazane na Rys. 1, służą utrzymaniu bądź wzmocnieniu potencjału technologicznego firmy w obszarze IT, dzięki któremu pozycja konkurencyjna w różnych segmentach rynku zostanie wzmocniona lub utrzymana.

Rys. 1. Przykład modelu A.D.Little analizy portfelowej technologii IT stosowanych w przedsiębiorstwie

Źródło: Oprac. na podstawie K. Santarek (red.), Transfer technologii z uczelni do biznesu. Tworzenie mechanizmów transferu technologii, PARP, Warszawa, wrzesień 2008, s. 25.

Audyt stosowanych procedur znacznie wykracza poza kwestie technologiczne i obejmuje obszary omówione poniżej (Za: P. Głodek, M. Gołębiowski):

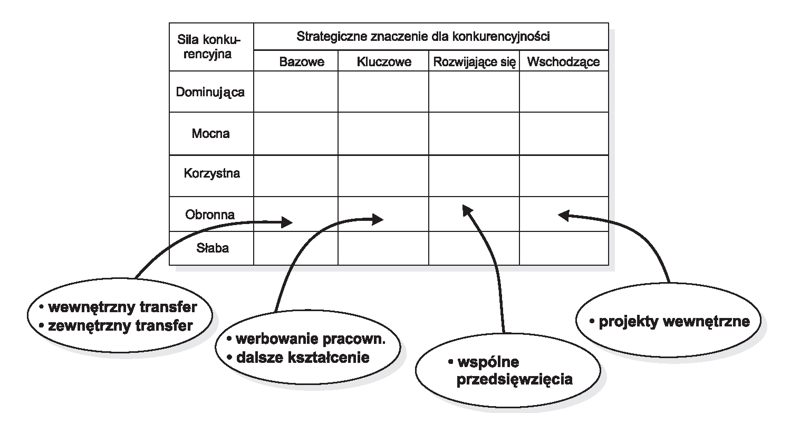

Efektem przeglądu zasobów technologii IT i potencjału technologicznego oraz identyfikacji i oceny stosowanych procedur powinno być określenie potrzeb w zakresie niezbędnych technologii IT i wiedzy oraz sposobów ich pozyskania i wzmocnienia pozycji technologicznej przedsiębiorstwa. Do tego celu wykorzystać można źródła wewnętrzne, zewnętrzne oraz kombinowane, omówione przez nas we wcześniejszym artykule. Wśród kanałów pozyskiwania technologii IT możliwych do wykorzystania, wymienić można m.in.:

Wybór źródła i sposobu pozyskania technologii zależy od ich dostępności na rynku, znaczenia dla przedsiębiorstwa oraz jego możliwości. Przykładowe sposoby pozyskiwania technologii o różnym znaczeniu dla konkurencyjności produktów przedsiębiorstwa, przedstawiono na Rys. 2.

Rys. 2. Przykładowe kanały pozyskiwania technologii IT przez przedsiębiorstwo

Opracowanie własne na podstawie: K. Santarek (red.), Transfer technologii z uczelni do biznesu. Tworzenie mechanizmów transferu technologii, PARP, Warszawa, wrzesień 2008, s. 27.

[1] K. Santarek (red.), Transfer technologii z uczelni do biznesu. Tworzenie mechanizmów transferu technologii, PARP, Warszawa, wrzesień 2008, s. 19.

[2] Opracowano na podstawie K. Santarek (red.), Transfer technologii z uczelni do biznesu. Tworzenie mechanizmów transferu technologii, PARP, Warszawa, wrzesień 2008, s. 19-27; P. Głodek, M. Gołębiowski, Transfer technologii w małych … op. cit. s. 22-23.

FastAPI – czyli jak napisać proste REST API w Pythonie? – część 1

REST API w Pythonie? Nic prostszego. Zacznij z nami już dziś swoją przygodę z FastAPI!

Programowanie

2024-07-18

Dockeryzacja frontendu – zrób to dobrze React.js + Vite

Zrób to dobrze! Gotowy poradnik do dockeryzacji React.js z Vite.

Programowanie

2024-07-04

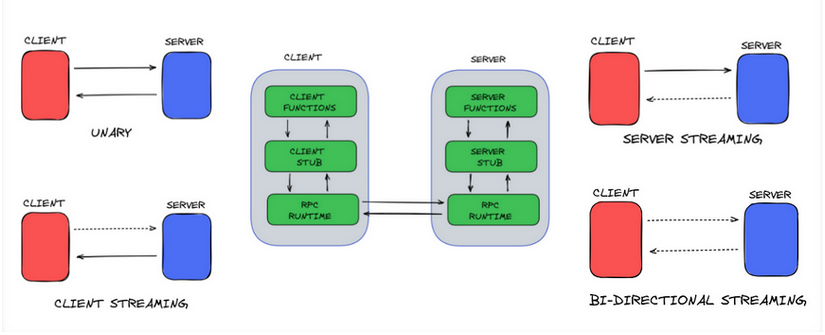

Czym jest RPC, serializacja, komunikacja międzyprocesowa oraz jak wiąże się to z systemami rozproszonymi?

AdministracjaProgramowanie

2024-06-20