FastAPI – czyli jak napisać proste REST API w Pythonie? – część 1

REST API w Pythonie? Nic prostszego. Zacznij z nami już dziś swoją przygodę z FastAPI!

Autor:

Autor:W tym artykule przedstawiamy 10 porad zwiększających Wasze bezpieczeństwo w Internecie. Jest to pierwszy artykuł z tej serii, gdzie wyjaśnimy w detalach jakie są dobre praktyki w sieci, jak uniknąć bycia oszukanym i jak maksymalizować swoje bezpieczeństwo. Wymienione praktyki są efektem pracy i weryfikacji wielu ekspertów, a nie działu marketingowego jak w przypadku wielu tego typu niejasnych artykułów w Internecie. Konkretne porady i wiedza, dla Was zupełnie za darmo! Zachęcamy do przesłania artykułu Waszym technicznym i nietechnicznym znajomym!

1. Używaj menedżera haseł.

Menadżer haseł jest programem, który służy do generowania i przechowywania haseł do wszystkich Twoich kont w Internecie. Aby z niego skorzystać musisz przeanalizować swoje potrzeby i zagrożenia, a następnie podjąć decyzję czy np. decydujesz się na taki przechowujący Twoje hasła w chmurze bądź lokalnie na komputerze. Warto również zastanowić się czy rozwiązanie, które wybierzesz może być instalowane na różnych systemach np. jako aplikacja na Android’a oraz jako aplikacja Desktopowa na Windowsie. W jaki sposób menedżer haseł zwiększa Twoje bezpieczeństwo? Otóż pozwala on generować unikalne, skomplikowane i losowe hasła do każdego z Twoich kont z osobna. Sprawia to, że nawet jeśli w skutek błędu Twojego lub serwisu z którego korzystasz Twoje hasło wycieknie i zostanie złamane, to reszta Twoich kont/haseł jest bezpieczna.

2. Nie zmieniaj regularnie swoich haseł, chyba, że wiesz, że dane hasło wyciekło.

Często zaleca się ludziom częste zmienianie haseł jako środek bezpieczeństwa. Jednakże, zbyt częste zmienianie haseł może sprawić, że będą one mniej bezpieczne, ponieważ ludzie mogą być bardziej skłonni do używania prostych lub łatwych do odgadnięcia haseł, jeśli wiedzą, że będą musieli je często zmieniać. Ma to szczególne znaczenie dla administratorów, którzy zarządzają dużą ilością użytkowników w danej organizacji.

Zazwyczaj zaleca się stosowanie silnych i unikalnych haseł oraz zmianę ich tylko wtedy, gdy masz powód do podejrzenia, że mogły zostać skompromitowane (np. wystąpił wyciek danych). Zmieniając hasła niepotrzebnie lub narzucając taką politykę haseł, możesz faktycznie narazić swoje konta na większe ryzyko.

3. Włącz uwierzytelnienie dwuskładnikowe tam gdzie to możliwe.

Uwierzytelnienie dwuskładnikowe (również znane jako 2FA) to dodatkowa warstwa zabezpieczeń, która sprawia, że przy logowaniu wymagane jest nie tylko hasło, ale także dodatkowa forma weryfikacji, taka jak kod wysłany wiadomością SMS, kod autoryzacyjny z aplikacji lub odcisk palca. Dzięki temu utrudnia to uzyskanie dostępu do twojego konta, nawet jeśli ktoś poznał twoje hasło.

Wiele stron internetowych i usług online oferuje teraz uwierzytelnienie dwuskładnikowe jako opcję. Ogólnie rzecz biorąc, warto włączyć 2FA tam, gdzie to możliwe, szczególnie dla kont o wysokim poziomie poufności, takich jak poczta e-mail, bankowość i media społecznościowe.

4. Rozważ zakup klucza sprzętowego U2F, który stanowi najpewniejszą metodę uwierzytelnienia dwuskładnikowego

Klucz sprzętowy U2F to małe urządzenie, które można podłączyć do komputera lub urządzenia mobilnego i używać jako dodatkowego czynnika uwierzytelniającego. Generuje on unikalny klucz kryptograficzny, który jest używany do uwierzytelnienia twojej próby logowania, co czyni go znacznie bardziej bezpiecznym niż inne formy uwierzytelnienia dwuskładnikowego, które polegają na kodach wysyłanych za pośrednictwem SMS lub e-mail. Jeśli szczególnie zależy ci na bezpieczeństwie swoich kont online, warto rozważyć zakup klucza sprzętowego U2F, aby użyć go jako dodatkowej warstwy ochrony. Klucze sprzętowe U2F uważane są za najbezpieczniejszą formę uwierzytelnienia dwuskładnikowego, ponieważ są odporne na ataki phishingowe i inne formy hakowania online.

5. Drugi składnik w postaci SMS’a lub kodu z aplikacji do uwierzytelniania (np. Google Authenticator) nie chroni Cię przed phishingiem.

Jeśli trafisz na fałszywą stronę swojego banku przygotowaną przez oszusta (np. nBank.com zamiast mBank.com), to po wprowadzeniu hasła do swojego konta strona prawdopodobnie strona zapyta Cię o drugi składnik (kod SMS). Ty przekonany, że jest to prawdziwa strona podasz drugi składnik i wtedy tracisz dostęp do swojego konta. Dobrymi praktykami na uniknięcie tego jest dokładne sprawdzenie domeny, którą wpisujemy lub zapisanie jej jako zakładki. Najlepszym z możliwych sposobów obrony przed takim atakiem jest wykorzystanie klucza U2F jako drugiego składnika, który za użytkownika sprawdza czy domena jest prawidłowa. Jeśli nie, to nigdy nie poda drugiego składnika na fałszywej stronie.

6. W przypadku korzystania z bankowości internetowej warto wybrać ten, który wspiera U2F. Warto także korzystać z aplikacji banku na telefon zamiast uwierzytelnienia SMS.

Na ten moment według naszej wiedzy klucze sprzętowe w bankowości internetowej wspiera bank ING, za co należy się duże uznanie. W przypadku innych banków dobrym wyborem wydaje się korzystanie z banku poprzez aplikację na telefon. Uwierzytelnianie transakcji z poziomu aplikacji jest bezpieczniejsze niż poprzez SMS, ale w dalszym ciągu w naszej ocenie klucze sprzętowe są wyborem najlepszym z możliwych.

7. Numer telefonu, który do Ciebie dzwoni lub to od kogo jest wiadomość SMS może być podrobione.

Ze względu na to, że protokoły telefoniczne są przestarzałe, to istnieją serwisy w internecie oferujące podszywanie się pod inny numer. Powoduje to, że na telefonie ofiary wyświetla się dzwoniący kontakt np. mama czy nazwa Twojego banku. Tutaj uchronić może Cię rozwaga, nie podawanie swoich danych. Pod żadnym pozorem nie ulegaj zastraszaniu, szantażom i nie podawaj swoich danych wrażliwych. Jeśli ktoś poprosi Cię o zainstalowanie oprogramowania do zdalnego zarządzania komputerem np. AnyDesk to nie rób tego. Jeśli natomiast podejrzewasz, że może to być ważny telefon np. z Twojego banku to rozłącz się i zadzwoń z poziomu aplikacji banku lub wchodząc na stronę internetową danej usługi. Uwaga! Wyszukiwanie usługi w Google nie jest również do końca bezpieczne, ponieważ w górnych sekcjach wyszukiwarki wyświetlają się reklamy, które mogą prowadzić na fałszywe strony.

8. Każdy z nas może być narażony na atak typu SIM swap. Bądź świadomy, że procesy wydawania duplikatu karty SIM mogą być niedoskonałe i narażać Cię na utratę konta np. w banku

Atak typu SIM swap polega na poproszeniu konsultanta Twojej sieci komórkowej o przeniesienie numeru na nowy starter. Jeśli proces jest niedoskonały i nie wymaga od oszusta wieloetapowej weryfikacji, to może się stać tak, że po prostu Twój numer telefonu zostanie przypisany komuś innemu. Wtedy, jeśli istnieją odpowiednie metody odzyskiwania hasła np. w aplikacji banku oraz atakujący zna pewne informacje o ofierze to może ukraść mu jego pieniądze. Należy również pamiętać, że jeśli padniesz ofiarą tego ataku, to Twój telefon straci dostęp do internetu mobilnego oraz możliwość wykonywania połączeń. Wtedy należy użyć najbliższego możliwego telefonu i dzwonić na infolinię swojego banku, że jest się ofiarą takiego ataku. Ewentualnie uruchomić aplikację banku po WiFi i tam szukać pomocy.

https://niebezpiecznik.pl/post/tmobile-duplikat-sim-swap/

9. Korzystanie z powszechnie reklamowanych VPN’ów obniża Twoją prywatność.

Większość dostawców VPN będą przechowywać logi twojej aktywności internetowej, w tym historię przeglądania, adres IP i nawet odwiedzane przez ciebie strony internetowe. Oznacza to, że mogą potencjalnie udostępniać te informacje osobom trzecim, takim jak reklamodawcy lub agencje rządowe, naruszając twoją prywatność. Dodatkowo, ponieważ musisz zapłacić za VPN’a te informacje są skorelowane z Twoimi danymi osobowymi czy numerem karty kredytowej. W przypadku korzystania z Internetu np. z kawiarni takie informacje są trudniej lub nie są wcale dostępne dla usługodawców. VPN w pewnych przypadkach może podnieść Twoje bezpieczeństwo, jeśli np. korzystasz z jakiejś usługi, która nie jest szyfrowana. W przypadku korzystania z przeglądarki Internetowej tę informację (o szyfrowaniu) dostarcza nam symbol zielonej kłódki.

10. Korzystanie z sieci WIFI w większości przypadków jest bezpieczne.

Pomimo tego, że wiele mediów Internetowych utrzymuje, że konieczne jest stosowanie VPN’a, aby być bezpiecznym, to nie jest to prawda. Większość współczesnych aplikacji korzysta z HTTPS i darmowych lub płatnych certyfikatów, a także nagłówka HSTS, które sprawiają, że Twoje połączenie poprzez niezaufany kanał jest bezpieczne. Istnieją pewne zagrożenia, ale nie są one tak istotne jak reklamy VPN’ów utrzymują. Jeśli chcecie o tym więcej przeczytać, to polecamy artykuł informatyka zakładowego na ten temat. Polecamy następujący artykuł w tym temacie:

https://informatykzakladowy.pl/czy-korzystanie-z-publicznego-wi-fi-jest-bezpieczne/

FastAPI – czyli jak napisać proste REST API w Pythonie? – część 1

REST API w Pythonie? Nic prostszego. Zacznij z nami już dziś swoją przygodę z FastAPI!

Programowanie

2024-07-18

Dockeryzacja frontendu – zrób to dobrze React.js + Vite

Zrób to dobrze! Gotowy poradnik do dockeryzacji React.js z Vite.

Programowanie

2024-07-04

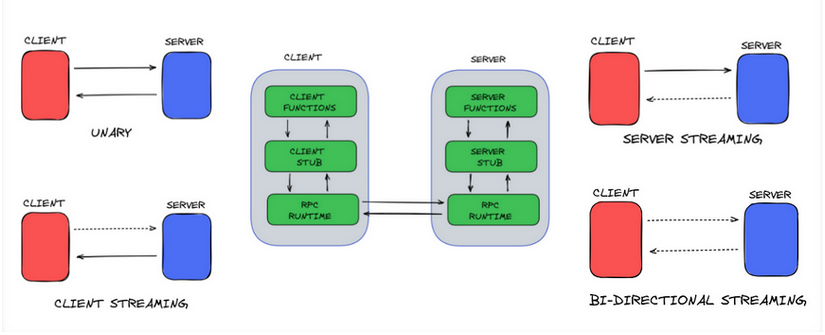

Czym jest RPC, serializacja, komunikacja międzyprocesowa oraz jak wiąże się to z systemami rozproszonymi?

AdministracjaProgramowanie

2024-06-20