FastAPI – czyli jak napisać proste REST API w Pythonie? – część 1

REST API w Pythonie? Nic prostszego. Zacznij z nami już dziś swoją przygodę z FastAPI!

Autor:

Autor:Zapraszamy Was do drugiej części rozważań o ransomware (cz. 1 znajdziecie tutaj). Jakie są realne przypadki ataków, i jakie są dobre praktyki obrony w cyberprzestrzeni dla Twojej firmy? Zapraszamy do lektury!

Przypadki innych firm

Jedną z najgłośniejszych spraw ostatnich lat był atak na firmę Norsk Hydro – giganta związanego z branżą aluminium. Atakującym udało się uzyskać dostęp przez to, że jeden z pracowników otworzył załącznik mailowy, który przyszedł z zaufanej poczty (skrzynka mailowa zaufanego człowieka została przejęta i użyta w ataku. W ciągu kilku dni atakujący byli w stanie zapewnić sobie stały dostęp do infrastruktury, którą następnie zaszyfrowali. Przypadek ten jest ważny nie tylko ze względu na skalę finansową (firma straciła ponad 40 milionów dolarów), ale także dlatego, że postanowiła być transparentna w tym momencie. Na bieżąco informowano co dzieje się w firmie i jak zespoły IT walczą z zagrożeniem i starają się przywrócić operacyjność przedsiębiorstwa. Jeśli chcecie więcej poczytać na ten temat, to polecamy artykuł na stronie Microsoftu na temat tego konkretnego ataku.

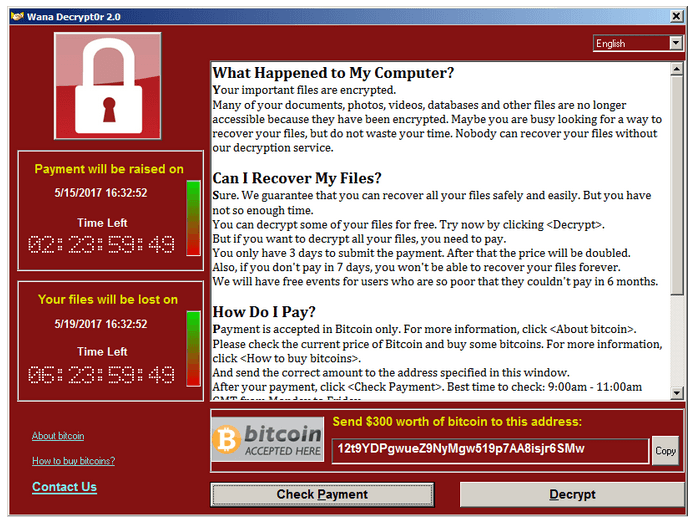

Innym istotnym atakiem ransomware, który dotknął setki tysięcy komputerów na całym świecie był tzw. WannaCry. W roku 2017 hakerzy znani jako Shadow Brokers wykorzystali zaawansowaną podatność o nazwie EternalBlue w systemie Windows. Podatność miała pochodzić z amerykańskiej Narodowej Agencji Bezpieczeństwa (NSA) i być dotychczas w użyciu przez rządowych hakerów (grupy APT). EternalBlue wykorzystywał lukę w protokole Microsoft Server Message Block 1.0 (SMBv1), i dzięki niej uzyskiwał dostęp do zdalnego wykonania dostarczonego kodu na komputerze ofiary. Dodatkowo wirus posiadał możliwość samo rozprzestrzeniania się po sieci. Dotknięte zostały między innymi szpitale, uczelnie czy producenci samochodów. Ekran ransomware domagający się wpłaty wyświetlał się nawet na ekranów bankomatów

Rysunek 1 – Okno programu pojawiające się po uruchomieniu się ransomware WannaCry.

Rysunek 2 – Zainfekowane bankomaty w Chinach.

Polecamy artykuł Niebezpiecznika w tym temacie, który opisał tę sprawę znacznie dokładniej https://niebezpiecznik.pl/post/zamkniete-szpitale-i-zaklady-pracy-uderzenie-robaka-wannacry-i-olbrzymie-straty-na-calym-swiecie/

Dobre praktyki

Jak więc chronić się przed atakami ransomware? Na to nie ma jednej odpowiedzi, ponieważ infrastruktura każdej firmy jest nieco inna. Można jednak stosować się do ogólnie przyjętych dobrych praktyk bezpieczeństwa, które sprawią, że będziemy minimalizować zagrożenie, a w przypadku ataku, będziemy w stanie skutecznie odzyskać dane.

Zanim jednak przedstawimy porady dotyczące samego ransomware to zachęcamy do zapoznania się z ogólnymi poradami dotyczącymi dobrych praktyk bezpieczeństwa, które jako Innokrea proponujemy na naszym blogu.

To co warto zrobić poza zaproponowanymi przez nas praktykami to:

Podsumowanie

Mamy nadzieję, że ta krótka seria o ransomware była dla Was przydatna i ciekawa. Pamiętajmy, że nigdy do końca nie jesteśmy bezpieczni w cyberprzestrzeni, ale stosując odpowiednie praktyki z zakresu cyberbezpieczeństwa i zatrudniając ludzi, który się na tym znają jesteśmy w stanie chronić swój biznes, a w razie udanego ataku minimalizować straty jakie ponosi firma. Do usłyszenia za tydzień!

Źródła:

FastAPI – czyli jak napisać proste REST API w Pythonie? – część 1

REST API w Pythonie? Nic prostszego. Zacznij z nami już dziś swoją przygodę z FastAPI!

Programowanie

2024-07-18

Dockeryzacja frontendu – zrób to dobrze React.js + Vite

Zrób to dobrze! Gotowy poradnik do dockeryzacji React.js z Vite.

Programowanie

2024-07-04

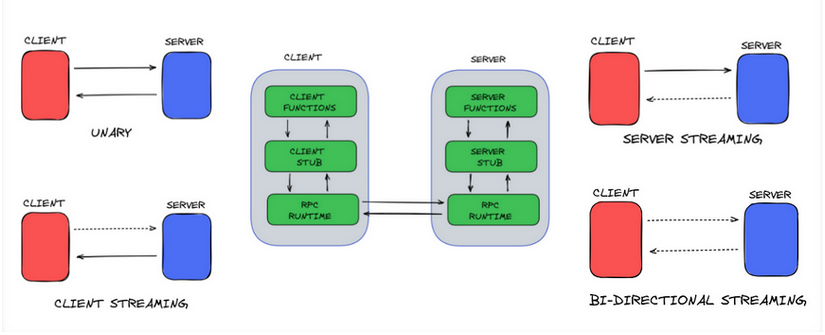

Czym jest RPC, serializacja, komunikacja międzyprocesowa oraz jak wiąże się to z systemami rozproszonymi?

AdministracjaProgramowanie

2024-06-20