FastAPI – czyli jak napisać proste REST API w Pythonie? – część 1

REST API w Pythonie? Nic prostszego. Zacznij z nami już dziś swoją przygodę z FastAPI!

Autor:

Autor:W niniejszym artykule przedstawiamy kolejne 10 porad zwiększających Wasze bezpieczeństwo w Internecie. Jest to drugi artykuł z tej serii, gdzie wyjaśnimy w detalach jakie są dobre praktyki w sieci, jak uniknąć bycia oszukanym i jak maksymalizować swoje bezpieczeństwo. Pierwszą część znajdziecie tutaj. Zachęcamy do przesłania artykułu Waszym technicznym i nietechnicznym znajomym!

11. Nie korzystaj z darmowych VPN’ów.

Pamiętajmy, że nie ma darmowych usług i jeśli takowa istnieje oznacza to, że zarabiają oni na czymś czego nie dostrzegasz. W przypadku usług VPN może to być sprzedaż twoich danych do reklamodawców, tak aby zaproponować Ci odpowiedni produkt w twoich mediach społecznościowych. Gorszym scenariuszem może być zostanie tak zwanym exit node’em, co oznacza, że dostawca VPN’a routuje ruch niewiadomego pochodzenia przez Twój komputer. Jeśli routowane czynności będą nielegalne, to służby będą widzieć Twój adres IP na wyjściu, co może skończyć się wizytą organów ścigania w Twoim domu i problemami sądowymi.

12. Zielona kłódka nie oznacza, że jesteś bezpieczny. Oznacza jedynie tyle, że połączenie między Tobą a usługą jest szyfrowane.

Jeśli ktoś podeśle Ci fałszywą stronę, to może ona mieć wgrany prawidłowy (odpowiadający fałszywej domenie), darmowy certyfikat od Let’s Encrypt. Potwierdza on, że tożsamość strony, choć użytkownik może nie zauważyć, że domena różni się np. jedną literką w linku (mbank.com vs nbank.com). Żeby zweryfikować, czy dana domena jest niepoprawna należy kliknąć w zieloną kłódkę i przeanalizować certyfikat. Jeśli nie jesteś pewny strony, to zawsze możesz przesłać podejrzaną stronę do znajomego informatyka i zapytać go o opinię.

13. Ustaw DNS tak, aby wymusić stosowanie szyfrowania TLS poprzez DoH, DoT lub DoQ.

Używanie TLS’a w DNS zapobiega atakom na DNS poprzez szyfrowanie zapytań i odpowiedzi, co uniemożliwia atakującym przechwycenie i modyfikację ruchu DNS. Ponieważ ruch DOH jest szyfrowany i uwierzytelniany, osoby atakujące nie mogą wstrzykiwać fałszywych informacji DNS do pamięci podręcznej resolver’a DNS ani modyfikować danych odpowiedzi DNS podczas transmisji. DoH można wymusić na przykład z poziomu ustawień Twojej przeglądarki Internetowej.

14. Aktualizuj regularnie swoje oprogramowanie

Produkowane oprogramowanie nie jest wolne od błędów i może mieć luki, które mogą być wykorzystane przez cyberprzestępców. Te luki można łatwo naprawić dzięki aktualizacjom oprogramowania, które są wydawane przez deweloperów danych aplikacji w celu poprawy bezpieczeństwa, wydajności i dodania nowych funkcji.

Regularne aktualizowanie swojego oprogramowania pomaga w zapewnieniu ochrony przed zagrożeniami. Cyberprzestępcy zawsze szukają sposobów na wykorzystanie błędów oprogramowania, a nieaktualne oprogramowanie pozostawia nas narażonym na ataki. Aktualizacja oprogramowania to prosty sposób na ochronę przed zagrożeniami cybernetycznymi i zachowanie bezpieczeństwa naszych danych.

15. Nie korzystaj z nielegalnego oprogramowania

Dla użytkownika komputera kluczowe jest zrozumienie, że korzystanie z nielegalnego oprogramowania może narażać na ryzyko cyber zagrożeń. Nielegalne oprogramowanie jest często modyfikowane i dystrybuowane przez nieautoryzowane źródła, co może wprowadzić celowe luki bądź niechciane funkcjonalności, które mogą być wykorzystane przez cyberprzestępców. Na przykład, nielegalne oprogramowanie może zawierać ukryty malware, który może kraść twoje dane osobowe czy narażać Cię na odpowiedzialność karną ze względu na wykorzystanie twojego komputera jako pośrednika w nielegalnych czynnościach w Internecie.

16. Możliwie ograniczaj klikanie w podejrzane linki wysyłane Ci przez innych ludzi.

Warto powiedzieć w tym miejscu, że w dzisiejszych czasach samo kliknięcie w link na zaktualizowanym, nowoczesnym systemie z zaktualizowaną przeglądarką na 99.9% nie spowoduje skompromitowania Twojego komputera. Takie ataki występują, ale są używane na bardzo małą skalę np. przez służby specjalne. Są one drogie jeśli jesteś prezesem wielomilionowego biznesu lub politykiem, to może Twoja konkurencja będzie w stanie przeprowadzić taki atak. Jeśli natomiast jesteś zwyczajnym użytkownikiem Internetu, to prawdopodobnie jest bezpieczny, nawet jeśli klikniesz w podejrzany link. Warto jednak powiedzieć, że o ile samo kliknięcie w link nie jest niebezpieczne, o tyle instalacja pobranego w ten sposób oprogramowania może doprowadzić do kompromitacji Twojego systemu.

17. Bądź świadomy zagrożenia związanego z załącznikami mailowymi.

Bądź świadomy zagrożenia związanego z załącznikami mailowymi – doc, docx, pdf, exe, ponieważ mogą one zawierać wirusy lub złośliwe oprogramowanie. Wymienione rozszerzenia plików, doc, docx, pdf i exe, są powszechnymi formatami plików, które mogą być używane do przesyłania wirusów lub złośliwego oprogramowania. Aby się chronić, ważne jest, aby otwierać tylko załączniki od zaufanych źródeł i skanować je programem antywirusowym przed otwarciem lub Windows Defenderem w przypadku jakichkolwiek wątpliwości. Warto także przesłać takiego maila do zaufanego informatyka, który zweryfikuje autentyczność wiadomości. Należy wtedy patrzeć na zgodność pól nagłówka mailowego, zawartość i czy są tam jakieś linki czy przekierowania na inne strony oraz załączniki.

18. Pliki Word’a lub Excel’a (doc,docx,xls) mogą zawierać złośliwe makra infekujące Twój komputer

Pliki programów Word lub Excel (doc, docx, xls) mogą zawierać złośliwe makra, które mogą zainfekować Twój komputer. Podczas otwierania takiego pliku może pojawić się prośba o włączenie makr, które są programami automatyzującymi zadania w dokumencie. Złośliwi użytkownicy mogą osadzać w tych plikach szkodliwe makra, które po włączeniu mogą zainfekować Twój komputer szkodliwym oprogramowaniem. Zapytaj czy w Twojej firmie używa się do czegoś makr i jeśli nie to nigdy nie akceptuj tej opcji przy otwarciu pliku Word/Excel.

19. Używaj popularnych dostawców poczty jak Gmail czy Protonmail

Duzi gracze mają więcej środków na dodatkowe mechanizmy zabezpieczeń poczty, a także na filtry antyspamowe. Działają one dokładniej i wieloetapowo, co sprawia, że większość podejrzanych wiadomości nawet nie dochodzi na Wasze skrzynki. Gmail kieruje swoją ofertę także do firm, także warto się z nią zapoznać.

20. Bądź świadomy zagrożeń jakie wynikają z SMSów

Istnieje kilka problemów związanych z bezpieczeństwem SMS, ze względu na to, że protokoły je obsługujące były implementowane dawno temu.

Po pierwsze wiadomości SMS są przesyłane przez sieci komórkowe i z użyciem odpowiednich narzędzi mogą zostać przechwycone, a nawet zmodyfikowane przez atakujących. Specjalistyczny sprzęt pozwala odzyskać hasła z wiadomości czy zapisywać rozmowy danego człowieka. Jeśli zainteresował Cię temat możesz wyszukać hasło “LTE 2/3G downgrade attack” – jest to rodzaj ataku man-in-the-middle.

Po drugie istnieje możliwość spoofingu wiadomości SMS polegający na wysyłaniu wiadomości tekstowej z fałszywego lub wprowadzającego w błąd identyfikatora nadawcy np. jako InPost czy twójBank. Taka wiadomość ze względu na podrobione Sender ID zostanie w Twoim smartfonie podpięta do konwersacji z Twoim bankiem/dostawcą paczki. Można to wykorzystać do nakłonienia użytkowników do ujawnienia danych osobowych, czy choćby oszustwa na dopłatę uwiarygadniając się cudzą marką.

W temacie SMS polecamy tę prelekcję z konferencji NDC:

FastAPI – czyli jak napisać proste REST API w Pythonie? – część 1

REST API w Pythonie? Nic prostszego. Zacznij z nami już dziś swoją przygodę z FastAPI!

Programowanie

2024-07-18

Dockeryzacja frontendu – zrób to dobrze React.js + Vite

Zrób to dobrze! Gotowy poradnik do dockeryzacji React.js z Vite.

Programowanie

2024-07-04

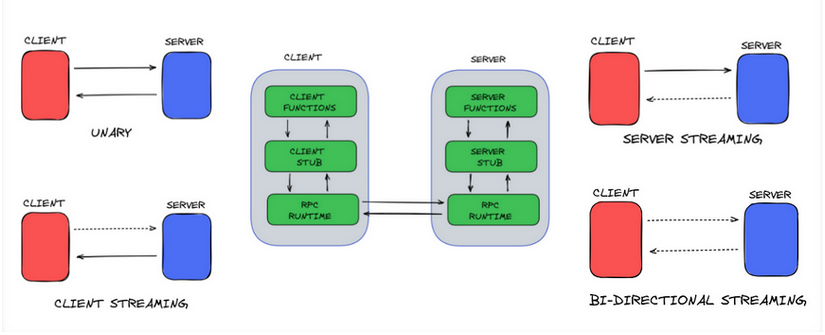

Czym jest RPC, serializacja, komunikacja międzyprocesowa oraz jak wiąże się to z systemami rozproszonymi?

AdministracjaProgramowanie

2024-06-20